NSA Prism program taps in to user data of Apple, Google and others.

Hier bekommt man eine Vorstellung. Spähprogramme: E-Mails, Fotos, SMS – nichts ist sicher!

In einer internen Selbstbeschreibung fasst die National Security Agency (NSA) ihre Arbeit in deutliche Worte. Sie schöpfe "aggressiv ausländische Signale ab, die durch komplexe globale Netzwerke fließen", heißt es. Im Folgenden ein Überblick über die wichtigsten Spähprogramme.

• Five Eyes: Die weltweite aggressive Überwachung von Freund und Feind durch die NSA und die mit ihnen eng kooperierenden Lauschbehörden aus Großbritannien, Kanada, Australien und Neuseeland hat eine lange Tradition, die bis in den Zweiten Weltkrieg zurückreicht. 1947 wurde sie auf eine vertragliche Basis gestellt, das sogenannte UKUSA-Abkommen. Darin verpflichteten sich die Erstunterzeichner – NSA und das britische GCHQ – zur Kooperation bei der Überwachung der Telekommunikation. Schon bald traten dem Abkommen Australien, Neuseeland und Kanada bei. Die Mitglieder sind für die USA bis heute „Partner zweiten Ranges“, gegen die keine allgemeine elektronische Überwachung erfolgt. Der Rest der Welt bleibt Operationsgebiet.

• Echelon: Mit dem technischen Fortschritt der Kommunikationstechnologien entwickelten die "Five Eyes" aufeinander aufbauende Überwachungsprogramme. So wurde bereits in den 1970er-Jahren ein Netz zur Überwachung satellitengesteuerter Kommunikation aufgebaut. Mit dem später unter dem Namen Echelon bekannt gewordenen Programm konnten private und geschäftliche Telefonate, Faxverbindungen und Internet-Daten, die über Satelliten geleitet wurden, abgesaugt werden. Echelon war während des Kalten Kriegs vorrangig gegen den Ostblock gerichtet. Aber nach dem Ende der Blockkonfrontation gehörten auch westliche Unternehmen, Regierungen und Privatpersonen zu den Zielobjekten.

• Stellarwind: Mit dem Ausbau des Internets entwickelten die NSA und ihre UKUSA-Partner Programme, mit denen elektronische Medien und elektronisch gespeicherte Daten analysiert werden konnten. Die um die Jahrtausendwende gestartete NSA-Operation Stellarwind etwa beinhaltete insgesamt vier Programme zur Überwachung und Datensicherung im Internet und bei Telefonverbindungen.

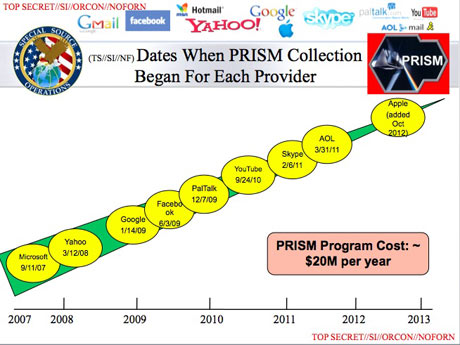

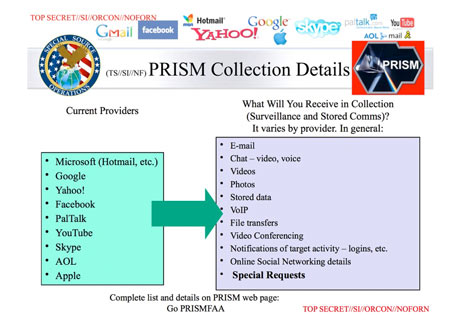

• Prism: Im Jahr 2005 wurde Stellarwind von Prism abgelöst. Mit Prism hat die NSA sich den direkten Zugriff auf die Server großer IT-Firmen gesichert, mit denen sie vorher Vereinbarungen abgeschlossen hat. Zu diesen Firmen sollen laut den geleakten NSA-Unterlagen Microsoft, Google, Facebook, Apple, Yahoo und Skype gehören. Die NSA kann somit sämtliche auf Servern dieser Firmen gesicherten E-Mails, Fotos, SMS und Internet-Chats abgreifen. Das geschieht in Echtzeit und vollautomatisch, das heißt, es wird nicht nur nach bestimmten Personen gesucht. Allerdings arbeitet das Programm mit Filtern, die in Sekundenschnelle die Informationen nach bestimmten Parametern analysieren und entsprechende Treffer zur weiteren Auswertung auswerfen.

• Weltweit überwacht die NSA auch den Telefonverkehr. Die Gespräche werden einem Analyseprogramm namens Boundless Informant (dt.: Grenzenloser Informant) zugeleitet. Dieses Programm wertet zwar keine Gesprächsinhalte, wohl aber die Metadaten, also die Verbindungsdaten, aus: Wer hat wen wann von wo angerufen. Auch die elektronische Kommunikation wird entsprechend analysiert. Auf diese Weise lassen sich informelle Netze von Personen und Firmen sowie Bewegungsprofile einzelner Menschen erstellen.

• Tempora: Bei Tempora, das die britische Lauschbehörde GCHQ gemeinsam mit NSA-Experten in Großbritannien betreibt, werden elektronische Daten aus rund 200 illegal angezapften Glasfaserkabeln gespeichert. Über diese Kabel läuft der weltweite Telekommunikations- und Internet-Datenverkehr. Tempora speichert die Inhalte der Datenströme, also E-Mails, Fotos und Chat-Protokolle, drei Tage lang, die Metadaten sogar bis zu 30 Tage. Dank Tempora können so Informationen über Zielpersonen, die bei der Prism-Auswertung aufgefallen sind, verdichtet werden.

• Dropmire: Einem Guardian-Bericht zufolge werden bei Dropmire Telefone und Faxgeräte angezapft und Gespräche mit Spezialantennen belauscht. Snowden soll der Zeitung eine Liste mit 38 Abhörzielen zugespielt haben. Unter anderem werden Schreiben abgefangen, die ein Faxgerät in der EU-Botschaft in Washington verschickt.

Quelle: http://www.berliner-zeitung.de

Links: n-tv

guardian.co.uk

Wikipedia: National Security Agency